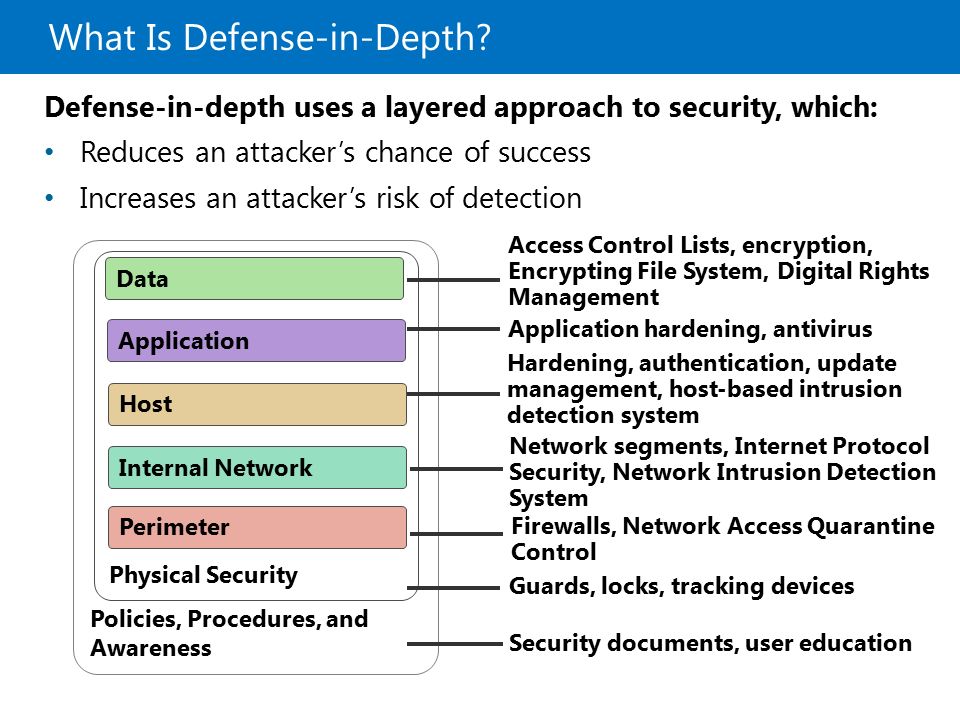

Идеология «Defence-in-Depth», имеющая военное происхождение, успешно зарекомендовала себя в качестве одной из лучших практик в области ИБ.

Ее главное преимущество — многоуровневая защита, обеспечивающая безопасность на каждом из следующих уровней:

• Данных

• Приложений

• Хостаa

• Внутренней (локальной) сети

• Внешнего периметра

• Физической защиты

• Политик, процедур и регламентов

В зависимости от специфики активов, которые требуется защищать, может потребоваться учесть следующие аспекты: конфиденциальность, целостность, доступность, аутентификацию и/или неотказуемость.

Обеспечение конфиденциальности в зависимости от уровня осуществляется разными защитными мерами, например:

• На уровне политик, процедур и регламентов прописываются организационные меры по работе с конфиденциальной информацией с учетом требований нормативной документации и/или существующих стандартов.

• На уровне физической защиты обеспечивается защита контролируемой зоны от проникновения посторонних, здесь в ход идут замки, охрана, видеокамеры, датчики движения, шредеры для бумаг и т. п.

• Для обеспечения конфиденциальности на внешнем периметре используются средства криптографической защиты, такие как VPN и сетевые протоколы, защищенные TLS.

• Конфиденциальность во внутренней сети обеспечивается средствами контроля доступа домена Active Directory и протоколами защищенными средствами TLS.

• Для защиты конфиденциальности на уровне хоста используются: механизмы локального контроля доступа, шифрования дисковых разделов и/или баз данных, изоляции процессов, очистки оперативной памяти и файлов на жестком диске, фиксации документов, отправляемых на печать, а также, контроля съемных носителей.

• Приложения, для ограничения доступа могут использовать одну из следующих моделей: контроль доступа на основе ролей, дискретный доступ и мандатный доступ.

• Для защиты конфиденциальности на уровне данных используется их криптографическая защита.

Обеспечение целостности на разных уровнях также имеет отличия:

• Регламентируется политика резервного копирования, применяемые подходы и технологии.

• На уровне физической защиты обеспечивается безопасное хранение резервных копий в закрытом помещении.

• Для обеспечения целостности на внешнем периметре также применяются криптографические протоколы.

• Целостность во внутренней сети обеспечивается с использованием централизованного решения по резервному копированию и восстановлению, что охватывает файловые системы, базы данных и образы виртуальных машин.

• Целостность на уровне хоста реализуется резервным копированием настроек операционной системы и приложений.

• Целостность на уровне приложений обеспечивается за счет транзакционных механизмов предоставляемых системами управления базами данных и их поддержкой на уровне соответствующих библиотек и фреймворков.

• Целостность данных обеспечивается рядом технологий: использованием криптографических хэш-функций, транзакциями и резервным копированием.

Для обеспечения доступности на каждом из уровней применяюся следующие подходы:

• Прорабатываются и подготавливаются Service Layer Agreement’s (SLA) – соглашения об уровне обслуживания для ключевых корпоративных сервисов

• На физическом уровне обеспечивается бесперебойное электроснабжение из нескольких независимых источников (резервным источником, как правило, является дизельный генератор), наличие резервного интернет-канала, помещений для серверных, систем кондиционирования и т. д.

• На внешнем периметре для обеспечения доступности сервисов используются: MultiWAN (подключение нескольких интернет-каналов к одному интернет шлюзу), BGP (протокол позволяющий использовать провайдеронезависимые IP-адреса таким образом, чтобы в случает пропадания интернет-соединения через одного провайдера, интернет-трафик прозрачно переключился бы на второго провайдера).

• На уровне локальной сети используется совокупность следующих мер: горячее/холодное резервирование серверов и сетевого оборудования, bonding (объединение каналов связи) и использование источников бесперебойного питания для серверов, сетевого и периферийного оборудования.

• На уровне хоста упор в повышении доступности делается путем настройки параметров IP-стека, настройкой локального брандмауэра и использовании технологии syncookie`s (технология защиты от SYN Flood атак).

• На уровне приложений повышение доступности достигается выбором более стойких к нагрузке решений, например, замена Apache на Nginx.

• На уровне данных их доступность в большей степени обеспечивается избыточностью при их хранении: RAID-массивы, кластерные файловые системы и сетевые хранилища данных.

Механизмы аутентификации, в свою очередь, также имеют отличия от уровня к уровню:

• На уровне политик, процедур и регламентов определяется политика паролей, а для наиболее критичных для бизнеса сервисов и требования двухфакторной аутентификации.

• На физическом уровне роль механизмов выполняют физические и электронные замки и турникеты с «двухфакторной аутентификацией», например, по электронному пропуску и фотографии (сверку по фотографии осуществляет сотрудник охраны).

• На внешнем периметре может использоваться VPN-сервер с двухфакторной аутентификацией клиента, а, например, в случае WEB-сайта двухфакторная аутентификация клиентов по логину/паролю и через Google-аутентификатор или по SMS.

• На уровне локальной сети безопасная аутентификация осуществляется с использованием протоколов Kerberos и Radius (для беспроводных клиентов).

• На уровне хоста используется локальная аутентификация средствами операционной системы, где для защиты базы данных паролей используются криптографические хэш-функции.

• На уровне приложений может осуществляться как отдельная аутентификация, тогда информация об учетных записях берется из соответствующей базы данных, так и централизовано, с использованием доменной аутентификации, на основе подхода Single-Sign-On (единожды пройдя аутентификацию, входить везде).

• Для аутентификации данных используются механизмы электронной подписи, что требует инфраструктуры открытых ключей, а при наличии юридически значимого электронного документооборота, потребуются квалифицированные сертификаты, выданные аттестованным удостоверяющим центром, при работе с которыми используются сертифицированные криптосредства.

И, наконец, требования неотказуемости (в некоторых переводах это называется неотрекаемостью), реализуются не на всех уровнях и требуют:

• Удостоверяющий центр (это могут быть как аттестованный удаостоверяющий центр, так и соответствующие роли домена Active Directory или его аналога на основе FreeIPA – решения с открытым исходным кодом).

• Средства генерации ключей и проверки подписи, например, КриптоПро,VipNetCSP или несертифицированный аналог с открытым исходным кодом, такой как easy-rsa).

• Закрытые ключи и парные к ним сертификаты (квалифицированные и/или неквалифицированные).

После систематизации требований получился следующий список мер, сгруппированных по уровням.

Разработка необходимых политик процедур и регламентов

В зависимости от специфики организации, состав нормативных документов требования которых должны быть учтены, может существенно различаться. Так, для государственных и муниципальных информационных систем основной упор необходимо делать на ФЗ №149 и Приказ ФСТЭК №17 и ПП №211, а для негосударственных (коммерческих компаний) необходимо соблюдение ФЗ №152, ПП №1119, №512, №687 и т. п. Кроме требований нормативных документов следует учитывать требования стандартов серии ISO-27000 и ГОСТ-ов на их основе.

При подготовке документов не следует забывать, что результирующий пакет документов нужен не только для того, чтобы удовлетворить требования регуляторов, но и для снижения негативного влияния «человеческого фактора».

Внедрение физических мер защиты и контроля

Кроме стандартных мер обеспечения безопасности на физическом уровне, таких как замки, турникеты, охрана, видеокамеры, датчики движения, шредеры, жалюзи, необходимо ограничить доступ в помещения в которых размещаются серверы и сетевое оборудование (маршрутизаторы и коммутаторы), кондиционеры или системы климат-контроля, резервный источник электропитания и резервный интернет-канал.

Защита внешнего периметра

Внешним периметром традиционно считаются узлы имеющие «реальный IP-адрес» (т. е. не принадлежащий диапазону частных IP-адресов). В качестве защитных мер используются: межсетевой экран с контролем состояния соединений и система предотвращения вторжений.

Межсетевой экран с контролем состояния соединений

В зависимости от специфики организации (государственная, муниципальная, имеющая отношение к критической информационной инфраструктуре) может потребоваться обязательное использование сертифицированного ФСТЭК межсетевого экрана в соотвествии с государственным реестром защиты информации https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/153-sistema-sertifikatsii/591-gosudarstvennyj-reestr-sertifitsirovannykh-sredstv-zashchity-informatsii-n-ross-ru-0001-01bi00

Если же, речь идет о коммерческой организации, то можно использовать и несертифицированные решения и здесь есть богатый выбор из бюджетных маршрутизаторов начиная от Huawei и заканчивая Mikrotik.

При почти полном отсутствии бюджета, можно использовать одну из бесплатных сборок с открытым исходным кодом (PFSense, OpenSense, Zentyal). Для обеспечения отка

Система предотвращения вторжений

В случае необходимости использования сертифицированной системы предотвращения вторжений необходимо делать выбор с учетом требуемого профиля защиты.

В остальных случаях можно использовать богатый спектр решений на тему IDS/IPS из представленных на рынке, тем более, что большинство из них в своей основе строятся на решениях с открытым исходным кодом, таких как Snort и Suricata. Так, Cisco ASA в качестве IDS/IPS используют модифицированную версию Snort, а IDS Континент построен на основе Suricata.

Таким образом, при нехватке бюджета на приобретение коммерческих IDS/IPS-решений, можно взять за основу оригинальные Snort или Suricata и настроить их в соответствии с требованиями корпоративной политики безопасности.

Внедрение мер по защите локальной сети

На самом деле, как минимум, часть мер по защите локальной сети уже внедрена, например, большинство организаций в локальных сетях используют доменную инфраструктуру на основе Active Directory, что означает централизованные механизмы аутентификации, авторизации и контроля доступа. Тем не менее, ввиду долгой истории своего существования, Active Directory поддерживает и устаревшие протоколы аутентификации, такие как NTLMv1, NTLMv2 и MS-CHAPv2, а также устаревшие протоколы файлообмена, такие как SMBv1 и SMBv2. Поэтому немаловажно убедиться, что поддержка этих протоколов отключена, и если это не так, то как можно скорее отключить их поддержку (при условии отсутствия устаревших версий Windows и приложений, из-за которых требуется поддержка унаследованных протоколов). Для защиты подключения к корпоративной сети через беспроводные точки доступа следует использовать протокол Radius.

При отсутствии доменной инфраструктуры или при необходимости ее замены по причине импортозамещения можно использовать FreeIPA – решение с открытым исходным кодом.

В дополнение к этому, необходимо перевести сервисы на использование их критозащищенных версий на основе TLS, например: HTTPS, FTPS, STMPS, POP3S/IMAPS и т.д..

В качестве меры по обеспечению конфиденциальности рекомендуется внедрение DLP-системы, выбор которой определяется потребностями организации и ее финансовыми возможностями. Например, лидером рынка является InfoWatch, а в бюджетном сегменте выступают такие решения как StaffCop и Стахановец.

Для оперативного выявления попыток сканирования сети и сетевых атак, целесообразно внедрение honeypot’a и SIEM/SoC-системы (и для того и другого существуют реализации с отрытым исходным кодом), что позволит облегчить выявление следов аномальной активности.

В качестве меры обеспечения целостности необходима единая, централизованная система резервного копирования, например, Veam Backup, либо, в случае жестких финансовых ограничений, решение с открытым исходным кодом, такое как Bacula.

Для централизованной защиты от вредоносного ПО рекомендуется корпоративная редакция антивирусного ПО, такого как Kaspersky Security Center или ESET NOD32 Secure Enterprise.

Защита на уровне хоста

Для защиты на уровне хоста рекомендуется использовать комплексное решение, например такое как Kaspersky Endpoint Security (Windows/Linux) или ESET Endpoint Antivirus (Windows/MacOS), которые обеспечивают:

• Поведенческий анализ работы приложений

• Автоматическую проверку съемных носителей

• Защиту от сетевых угроз

• Защиту от Web-угроз и фишинга

• Контроль устройств

• Защита от вредоносного ПО

Кроме того, для защиты от эксплойтов, включая «Zero day exploits» рекомендуется использование таких средств защиты как:

• Enhanced Mitigation Experience Toolkit (EMET) для Windows

• GRSecurity/PAX для Linux (LKRG) требует пересборки ядра

• Linux Kernel Runtime Guard (поддержка ядер 3.x+)

• Tyton: Linux Kernel Mode Rootkit Hunter (для ядер 4.4.0.31+)

Защита на уровне приложений

Приложения могут поддерживать собственные механизмы аутентификации, авторизации и контроля доступа. Наиболее распространены следующие механизмы контроля доступа:

• Доступ на основе ролей — при котором членство пользователя в роли, определяется на основе разрешенных для него типов операций над данными.

• Дискретный доступ — конкретный доступ субъекта к конкретному объекту.

• Мандатный доступ — доступ субъекта к объектам определяется метками, которыми обладают субъект и эти объекты.

Защита данных

Для обеспечения конфиденциальности данных используется шифрование папок и файлов или разделов жесткого диска. В Windows для шифрования папок и файлов поддержвается EFS (Encrypted FileSystem), а для шифрования разделов — Bitlocker. В Linux для шифрования папок и файлов есть две реализации(eCryptFS и EncFS), а для шифрования разделов — LUKS. Для контроля целостности данных используются криптографические хэш-функции (они проверяют целостность информации и открывают потенциальные возможности для систем цифровой подписи).

-

Свежие записи

- Реализация стратегии «Defence-in-Depth»

- Новый бесплатный семинар «Возможности ядра Linux»

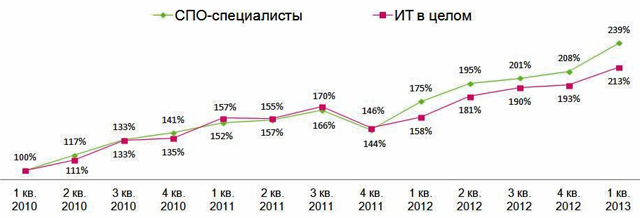

- Согласно маркетинговым исследованиям, в текущем году спрос на Linux-специалистов значительно вырастет.

- Приглашаю на новый курс «Разработка драйверов устройств в Linux»

- Новый бесплатный вебинар «Специфика разработки многопоточных приложений в Linux на С/С++»

Свежие комментарии

- sergio к записи Приглашаю на новый курс «Разработка драйверов устройств в Linux»

- sergio к записи Согласно маркетинговым исследованиям, в текущем году спрос на Linux-специалистов значительно вырастет.

- sergio к записи IT-аудиторы выбирают курс «Обеспечение безопасности UNIX(Linux/FreeBSD)»

- sergio к записи Разруха не в клозетах, а в головах

- avc к записи Разруха не в клозетах, а в головах

Архивы

Рубрики

Мета